2022年8月,美國眾議院議長裴洛西(Nancy Pelosi)來台訪問期間,國防部、總統府等政府單位陸續受到網路攻擊,超商、台鐵電子看板也遭入侵,來自中國駭客的攻勢首次進入大眾視野。但鮮少人注意到,包含國防部資通電軍在內的政府單位,自2017年起,便已開始針對中國攻擊台灣基礎建設進行演習,近年台、美更合作偵破一起中國駭客「APT41」長期攻擊中油、台塑支付系統的重大資安事件。

為何中國支持的駭客組織,正將箭頭指向全台100多處「關鍵基礎設施」?這些關鍵基礎設施的資安防護夠嗎?為何關鍵基礎設施的系統「有極大機率被駭客暴力破解」?台灣的軍校、能源公司、水資源處理設施、電信公司、金融單位等關鍵基礎設施,是否被長期潛伏?一連串的疑問中,我們又該怎麼面對由組織型駭客發起的網路攻擊鏈?

2017年7月,有「網路作戰部隊」之稱的國防部資通電軍指揮部(以下簡稱資通電軍)正式成立,成為陸、海、空三軍外的第四軍種,更是台灣唯一兼具攻守一體特性的軍事網路安全單位。總統蔡英文在致詞時強調,台灣國防將全面進入資訊作戰時代,資通電軍更肩負保護國家機密和防護國家「關鍵基礎設施」(Critical Infrastructure, CI)的重任。

為了落實蔡英文交付的任務,2017年,一場模擬「關鍵基礎設施」遭受駭客攻擊的機密演習正式登場。

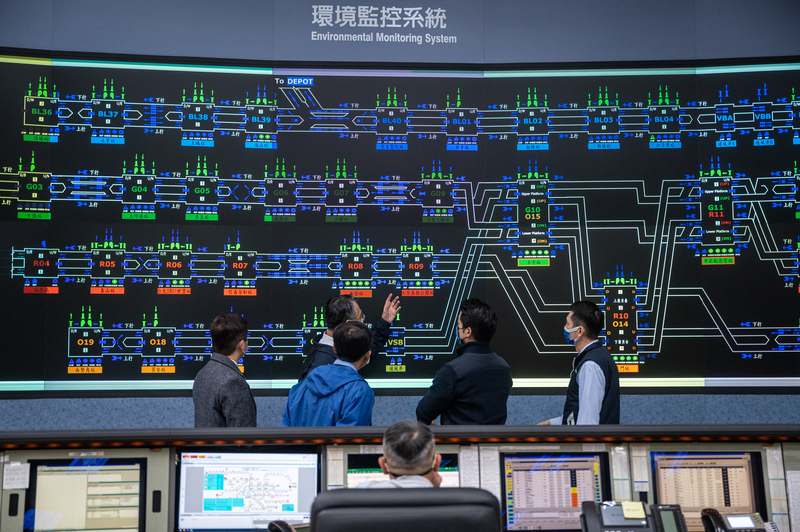

根據《報導者》取得的資料,這場以攻擊「行控中心」和「煉油廠」為焦點的機密演習,是資通電軍成軍後,首次被納入危機處理隊伍的重要演習。其目的有二,一是演示關鍵基礎設施遭受攻擊的嚴重後果,二是將中國駭客的威脅,清楚展現在總統眼前。

演習的上半場,中國支持的駭客組織發起第一波攻擊。模擬影片中,攻擊者成功入侵交通部高速公路局的「交通控制中心」並取得控制權後,利用即時電子看板發布假訊息,造成全台灣8條國道、12條快速公路和周遭交通全數停擺的大型癱瘓。堵在路上的駕駛人們謾罵,救護救災車輛無法通行,緊接著股市迎來劇烈波動。駭客組織接著攻入台灣各媒體的後台進行第二波攻擊,多數新聞版面被置換為夾雜中國用語的標題:「若再冥頑不靈,將發動黑客愛國陣線,薄施懲戒。」

直至資通電軍出動,赴各地交控中心檢測出駭客所使用的惡意程式,並且將系統重置後,全台交通才得以恢復正常。但從入侵開始到事件結束,已經將近24小時,帶來數千萬元的經濟損失和賠上數十條人命。

演習的下半場,則是一場更為慘烈的事故,這次駭客將箭頭瞄準煉油廠。

在間諜手法與惡意程式的串連下,駭客成功侵入煉油廠內部網路,將病毒注入到連接實體機器與數位信號的「可程式化邏輯控制器」(PLC),導致控制冷卻注水的工業控制閥門停止運轉,煉油槽異常升溫,紅色警示亮起,最後模擬影片中響起煉油廠劇烈的爆炸聲。

這次鎖定特定單位的演習,用釣魚郵件感染電腦、透過漏洞部署武器、最終劫持設施控制權,一系列操作展示了「進階持續性滲透攻擊」(APT)對關鍵基礎設施的重大威脅:低調、緩慢且毀滅性十足。

一位擁有30多年資安經驗的研究單位主管在接受《報導者》訪問時強調,上述演習的劇本是根據「真實情資」來編寫。換言之,中國支持駭客組織攻擊台灣關鍵基礎設施,並非只是一種擔憂,而是早就確有其事。

根據2018年公布的《資通安全管理法》,台灣關鍵基礎設施分為八大領域,分別是能源、水資源、通訊傳播、交通、銀行與金融、緊急救援與醫院、中央與地方政府機關、高科技園區。而在數位發展部提供給《報導者》的書面資料中,確認現階段全台關鍵基礎設施共有100多處。

至於具體有哪些關鍵基礎設施遭受攻擊,礙於機密,數位發展部表示不便透露。而關鍵基礎設施之所以成為駭客攻擊的目標,負責國家頂級網域名稱發放,並接收國際駭客攻擊事件情資的台灣網路資訊中心(TWNIC)董事長黃勝雄指出,「關鍵基礎設施的特點不只在於它是連帶性的,還是集中性的,(被駭客入侵)產生的後果就會很嚴重。」他舉例:

「一旦煉油廠遭受入侵,燃油就沒辦法送往電廠進行發電,電壓不足會導致自來水加壓站無法供水,連帶仰賴大量水電的高科技業也將停擺;實際上,台灣有超過6成的海纜集中在宜蘭頭城,若遭到破壞,台灣對外通訊也會立即陷入困境。」

連帶且集中的特性,讓台灣關鍵基礎設施面臨網路攻擊的風險大增。

徐念恩也說明,如台灣能源產業有很多事業群,旗下又有各自網站,就好像一間房子有大量的對外窗口,一旦其中一扇窗戶被打破,網路攻擊者就得以堂而皇之地入侵。

考量到地緣政治的風險,各國資安公司早已點出台灣關鍵基礎設施所面臨的巨大威脅。曾在美國國家安全局(NSA)任職的Fortinet公司全球資安長Phillip Quade,在2019年來台時就示警,以製造業為主的台灣,生產線上配備了許多工業控制系統與設備(ICS),一旦與IT網路相連,很容易身陷網路攻擊威脅。

而在網路衝突中,駭客針對關鍵基礎設施中的工業控制系統發動攻擊,進而達到控制、癱瘓與毀滅的效果,也早就是現代化戰爭中的重要手段。

種種跡象都顯示,過去以軍事設施為打擊對象,能精確控制損害範圍的戰爭,在網路戰時代,已經升級成一種不分軍民,專注於破壞社會運作的無差別攻擊。

資安公司Fortinet在今年針對包括台灣在內的全球570名製造、能源、醫療、運輸等關鍵設施產業人員進行調查後,得出一個驚人結論:全球75%的單位在過去12 個月內都曾遭駭客入侵至少一次。

從2017年至今,針對駭客入侵的演習仍持續進行。但在頻繁的攻勢下,我國關鍵基礎設施的資安防護狀況仍然令人憂心。

2019年,台灣的醫療領域就曾遭逢大規模網路攻勢。

2019年8月28日晚間起,電腦病毒陸續襲擊了全台22間醫院。在一片夾雜著白色數字的黑色畫面中,「你的文件被加密了」的警語覆蓋了電腦畫面。畫面下方緊接著是簡體字寫成的勒索通知信:

「不要相信任何人,除了Sin [email protected]。杀毒软件将会删除这个文档,那麽您将无法联繫到我们。发送文件到邮箱,我们将会给出解密所有文件的价格。」

衛福部當時雖發布新聞強調未影響醫療業務運作,亦未發現個資外洩情事,但問題並沒有那麼單純。台灣學術網路危機處理中心 (TACERT)在同年年底發布報告指出,此次事件中的勒索病毒為GlobeImposter,比一般勒索病毒更有針對性。駭客將中毒電腦作為跳板,讓病毒竄入衛福部電子病歷交換系統(EEC)專屬的VPN 網路,隨後開始急速擴散,影響所及包括病患資料、員工名冊帳冊、醫療數位影像,斷層掃描病歷等。這份報告並強調:「由該事件可發現許多現有醫院存在資安問題。」

衛福部轄下的桃園醫院也傳出2020年遭到入侵,電腦被植入惡意程式、個資外洩。一位過去幾年接手醫院資安事件調查的資安主管Sam(化名)向《報導者》透露,台灣不少醫院因為分院多而建置很多網站,因此遭受攻擊的「表面積」大;再者,多數醫院網站建置的時間已非常久遠,更新維護意願低,從COVID-19疫情開始後,駭客攻擊的數量比以往更高。

「APT41」,這個又名「Wicked Panda(邪惡熊貓)」、「Winnti」、「BARIUM」的組織,不但成員在2020年被美國司法部正式起訴,更是少數被美國政府點名、認為背後有中國共產黨支持的駭客團體。

為多國企業、政府部門與軍方提供網路威脅情資,並且追蹤各國駭客組織的TeamT5( 杜浦數位安全公司),在過去幾年長期追獵「APT41」的行蹤。

中國解放軍在2015年12月31日成立與陸海空軍平行的「戰略支援部隊」網路軍力後,近年更不斷強化網路作戰力量。對此,蔡松廷強調,「APT41」擁有非常龐大的惡意程式火藥庫,因此推斷是在中國國家安全部(MSS)整合了各種資源、攻擊技術和工具後,讓「APT41」及相關的駭客團體規模更大、火力更強。據估計,包括「APT41」在內,來自中國的活躍駭客組織有30個之多。

事實上,除了入侵台灣醫療體系,這幾年「APT41」也開始針對其他台灣關鍵基礎設施進行攻擊,並涉及中油、台塑兩家能源公司遭駭的重大資安攻擊案件。

2020年5月4日中午,全台中油加油站的交易系統突然無法使用,會員卡、捷利卡、中油PAY等與系統連結的支付方式一併停擺,加油站員工告知顧客只有現金和信用卡能用,也有站點直接貼出暫停服務的告示,影響遍及1,500多個加油站。中油公司其後發布新聞稿,證實資料庫和部分電腦主機遭勒索軟體感染。

就在中油事件的隔天,5月5日上午11時,台灣兩大石油供應商之一的台塑也傳出系統異常。台塑資訊單位通報員工暫停使用網路與發送信件,啟動檢修作業後,確認電腦遭到入侵。

歷經數個月的台美聯手調查,調查局與美方在同年9月還原了事件成因。時任調查局資安工作站副主任劉家榮指出,這幾起攻擊,駭客先是利用員工電腦、網頁和資料庫伺服器等途徑,進入公司內部系統進行潛伏及刺探,伺機竊取高權限帳號後,再利用連接多處電腦的網域伺服器將勒索病毒派發到全公司的電腦中。最後,駭客們修改工作排程,讓勒索病毒在員工電腦裡自動執行,設定發作時間,就像在電腦裡裝了幾顆定時炸彈,時間一到就爆炸,引發系統停擺。

調查局隨後更在台灣資安大會上指出,早在2016年4月,中油電腦就被執行了惡意程式,台塑電腦也在2019年9月遭遇入侵。種種跡象顯示,針對這兩家關鍵基礎設施的行動,是瞄準目標、長時間潛伏、經過充分模擬與測試的APT進階持續性滲透攻擊,而根據使用工具和中繼站等相關資訊,台美雙方推斷攻擊者就是惡名昭彰的「APT41」。

一位資安威脅分析師如此描述這波針對中油、台塑的攻擊:

「這是軍事等級的行動,想像一下狙擊手要潛伏多久,才會開出第一槍。」

美國網路資安與基礎架構安全局(CISA)整理出駭客採用的5D手段,分別是中斷(Disrupt)、癱瘓(Disable)、阻絕(Deny)、欺騙(Deceive)及摧毀(Destroy)。值得慶幸的是,台灣關鍵基礎設施尚未面臨最具破壞力的「摧毀」攻擊。

但這並不代表台灣已然倖免於難。警政署資訊室主任林建隆接受《報導者》訪問時強調,現在遭遇最大的問題是駭客潛伏:

「潛伏時間拉長,大部分機關根本不知道自己遭到網路攻擊。」

林建隆曾偵破多起國內外駭客入侵案件,過去也曾在刑事局科技犯罪防制中心與科技研發科服務,近年開始發現大量對於台灣關鍵基礎設施的潛伏攻擊。因為事涉機密,林建隆不願意透露是哪些單位遭到網路攻擊,但他以一起已經曝光的事件進行說明。

2020年5月,一封來自「 [email protected] 」的電子郵件被同時寄給多位立委的服務處,信件內容附上一則連結,要求立委們填寫表格並回傳,下方並有總統府的署名。

如果沒有細看,很難發現寄件人的電子郵件地址與真正的總統府信箱([email protected])僅有一字之差,這是「釣魚郵件」的常用手法。

由於駭客冒充總統府名義,刑事局很快接手調查。作為當時的負責人之一,林建隆從釣魚網站連結、夾藏的惡意程式樣本、釣魚網站的IP與網域等方向著手,很快推斷攻擊者是「國家支持的組織駭客」:

「為什麼敢這樣說,因為證據顯示案發半年前,他們也對西藏做了一樣的事情,會有哪一個國家同時對(攻擊)台灣跟西藏有興趣?大概就是中國而已。」

此外林建隆也觀察到,中國支持的駭客組織,近年來喜歡鎖定網路通訊設備的漏洞來進行攻擊,而不是直接攻擊電腦設備,以藉此避開防護偵測,讓整體攻擊手段變得更加細膩與隱匿。

另一位不願具名的內政部資安主管King(化名),則與林建隆一樣向《報導者》證實了這些隱匿的潛伏攻擊:

「以我處理過的案例,電信公司、金融單位、水資源處理設施和軍校,這些單位都有駭客潛伏的例子。」

King認為,這些已有駭客入侵的關鍵基礎設施中,以水資源處理設施最值得擔心。當駭客透過釣魚郵件成功入侵主機系統,就能夠控制調整流量與添加物的設備,「台灣的水源生產和處理能力就會遭到癱瘓,」他說。

這位資安主管更特別提及軍事學校中的駭客潛伏。他向我們解釋,駭客躲在軍校系統裡搜集資料,「就是為了知道哪些人以後有可能當將官,」以事先掌握這些未來將官的重要個資;未來兩岸若發生衝突,對岸就會根據我方將官的資料「擒賊先擒王」。而這些網路潛伏都是以年為單位,我方很難知道攻擊者已經做到什麼地步、搜集到多少資料。

為了證實目前所面臨的威脅,《報導者》也取得台灣第一份「關鍵基礎設施網路曝險報告」──這份由睿控網安公司的資安威脅研究團隊經理鄭仲倫撰寫的報告,從各種管道搜集了台灣關鍵基礎設施外洩的30萬筆個資,內容包括市值排行前百名的企業,以及電力、石油、天然氣、水資源產業、醫學中心、運輸業、金融業和中央政府部門等。研究者希望了解這些個資會不會和烏克蘭停電事件一樣,成為民生社會癱瘓的原爆點。

鄭仲倫受訪時,提到報告中的兩大關鍵:

- 台灣關鍵基礎設施的大部分洩露個資,都是因為使用「弱密碼」──大約有10%的密碼可成功對應到前100,000個密碼字典。這代表掌握國家社會運作的基礎設備密碼,有極大機率被駭客暴力破解。

- 按照台灣政府的分類,外洩個資比例中,最高為「通訊傳播類」基礎設施,比例高達23.16%;其次為緊急救援與醫院(15.95%);第三名為政府機關(10.86%);第四名是能源產業(8.98%),第五名則是科學園區與工業區(8.41%)

大量外洩的個資,對照數位發展部在2022年6月發表的公務機關資安稽核結果,包括中央銀行、交通部、行政院原子能委員會等十多個機關的平均資安分數,都只落在60至70分的及格線上,種種跡象都顯示我國關鍵基礎設施的脆弱。

鄭仲倫因此強調,要因應對於關鍵基礎設施的攻擊,最重要還是回到「人」本身,也就是「關鍵基礎設施相關人員的資安意識是否充足、應當如何提升」這兩大關鍵。他直白指出,「台灣(資安防護)現況雖然有進步,但仍亟需提升。」

2018年6月,台灣第一部《資通安全管理法》三讀通過,相關單位也持續進行針對關鍵基礎設施的兵推演習。一位不願具名的資通電軍軍官接受《報導者》訪問時透露,政府早已為了反制網路攻擊做準備,例如我方近年曾針對中國關鍵基礎設施進行調查,並列出三項癱瘓目標:化工製程、智慧自動化製造、電力設施。

重新回顧2017年的演習,站在網路戰最前緣的這位資通電軍軍官,更認為當初總統為資通電軍設立「保護關鍵基礎設施」的目標,並沒有全然實現。他指出,不但各個關鍵基礎設施所屬單位的資安防護狀況有不小落差,就連資通電軍以及負責研發的中科院本身,也因誘因不足而陷入人才招聘困難:

「人力銀行的頁面上,資通電軍所開設的7個職位還依舊懸缺,就可看出現階段資安防護的困境。」

今年度的漢光演習,首度將台北車站、桃園煉油廠、永安液化天然氣廠、金門大橋和桃園機場等關鍵基礎設施的實體防護納入項目之一,卻未見關於網路攻擊的防護措施。

5月,涉及22項法案的「強化關鍵基礎設施保護法案」在立法院三讀通過,但民間國安智庫隨即點出其中不足,包括保護項目涵蓋不足、威脅態樣太過狹窄、缺乏事前保護手段,以及沒有規劃任何預警、調查和追訴的配套措施。

儘管現行法規已經定義關鍵基礎設施範圍,並將相關的民間企業與單位納入,律定政府與民間各自應履行的資安責任,但數發部資通安全署在書面回覆《報導者》提問時仍指出:

「駭客利用已知設備漏洞、駭客工具及系統弱點攻擊比例仍有偏高情形,因此我國關鍵基礎設施內相關的系統、維護人員及設備供應商,從資安意識到防護措施仍有待持續強化。」

網路戰跟運動比賽不同,不是得分多的贏,而是失一分就是輸。「無論守住多少次,只要有一次沒守住,關鍵基礎設施就可能被癱瘓,重要資料就會被偷走!」Team T5公司執行長蔡松廷強調:

「活躍的中國駭客組織,正磨刀霍霍隨時準備發動攻勢,它是每天在看著我們,面對這樣的敵人,我們只能一直做下去(資安防護),一天都沒辦法鬆懈。」

※本報導為《報導者》與自由亞洲電台(RFA)中文部共同製作。

用行動支持報導者

獨立的精神,是自由思想的條件。獨立的媒體,才能守護公共領域,讓自由的討論和真相浮現。

在艱困的媒體環境,《報導者》堅持以非營利組織的模式投入公共領域的調查與深度報導。我們透過讀者的贊助支持來營運,不仰賴商業廣告置入,在獨立自主的前提下,穿梭在各項重要公共議題中。

你的支持能幫助《報導者》持續追蹤國內外新聞事件的真相,邀請你加入 3 種支持方案,和我們一起推動這場媒體小革命。